امنیت اطلاعات و ارتباطات در دنیای امروز که همه چیز تحت تاثیر تغییرات شدید تکنولوژییست، اهمیت بسیاری دارد. در دنیای تلکام و مخابرات این امر بسیار حیاتی ترست؛ چرا که با کوچک ترین آسیب های امنیتی، ممکن است هزینه های بسیار سنگینی به کسب و کارها وارد شود، حتی به قیمت نابودی آن کسب و کار!

امنیت شبکه های نسل جدید مخابراتی همچون NGN/IMS حتی با تغییر معماری و ظهور NFV، توسط المانی با عنوان Session Border Controller یا همان SBC فراهم می شود که جهت آشنایی بیشتر با این المان می توانید به این لینک مراجعه نمایید.

از SBC ها برای برقراری امنیت سیستم های تلفنی IP-PBX نیز قطعا می توان استفاده کرد، اما شاید برای یک سانترال تحت شبکه که تعداد داخلی ها و یا تماس همزمان قابل توجهی ندارد، راهکار پرهزینه ای بشمار رود. پس در این شرایط بهتر است آستین بالا زده و دست بکار شوید و یا اصطلاحا hardening کنید!

البته این نکته را نباید فراموش کرد اکثر این راهکارها برای سیستم های متن باز (Opensource) امکان پذیر بوده و در سیستم های تجاری یا باید از راهکارهای امنیتی همان تولید کننده استفاده کرد و یا واقعا باید سراغ راهکارهای تخصصی مثل SBC رفت.

راهکارهای FreePBX:

راهکارهای رایج مربوط به امن سازی سیستم های تلفنی تحت شبکه و مبتنی بر Asterisk، با توضیحات کامل در این مقاله آموزش داده شده و در وبینارهای مختلف به این نکات اشاره کرده ایم. پس در این مقاله قصد نداریم این موارد را مجدد تکرار کنیم و رعایت کردن آن ها را به عنوان یک اصل می پذیریم.

اما FreePBX به عنوان محبوب ترین سیستم تلفنی اپن سورس که مبتنی بر استریسک هم هست، قابلیت ها و امکانات امنیتی را ارائه کرده که در سطح قابل توجهی، امنیت مرکز تلفن شما را تامین می نماید؛ به طوری که شرکت های مختلفی از جمله شرکت سنگوما مدعی آن هستند که بدون نیاز به هرگونه فایروال یا SBC، هزاران سرویس (PBX (HostedPBX به مشتریان خود ارائه کرده اند.

ماژول Intrusion Detection:

این ماژول که از طریق ماژول System Admin قابل دستیابی است، مبتنی بر Fail2ban بوده و با استفاده از الگوهای تعریف شده در آن، هرگونه ترافیک مشکوک را شناسایی کرده و آدرس IP فرستنده ی آن را در لیست سیاه قرار می دهد.

برای آشنایی کامل با تنظیمات این ماژول می توانید به این مقاله مراجعه نمایید.

یکی از امکانات کاربردی این ماژول امکان تعریف email notification از طریق تنظیمات Notification Settings در ماژول System admin می باشد. با این روش، قرار گرفتن آدرس های آی پی در لیست سیاه، به مدیر سیستم اطلاع رسانی می شود.

ماژول Firewall:

یکی از ماژول های مهم و کابردی که FreePBX در نسخه ی ۱۳ خود از آن رو نمایی کرد، ماژول Firewall می باشد. این ماژول که مبتنی بر IPTables است، به گونه ای طراحی شده تا پیچیدگی های رایج تنظیمات این سرویس را حذف کند؛ چرا که به دلیل همین پیچیدگی ها، اکثر کاربران این سرویس را در همان شروع کار، غیرفعال می کنند.

از طریق تب Connectivity می توانید این ماژول را تنظیم نمایید.

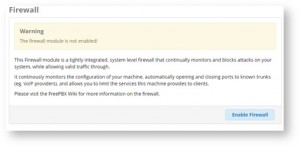

توجه: پس از نصب سیستم، در اولین ورود از شما درخواست می شود تا ماژول فایروال را تنظیم کنید. شما می توانید آن را به بعد موکول نمایید.

پس از ورود به ماژول Firewall به شما هشدار داده می شود که ماژول غیرفعال بوده و می بایست آن را فعال نمایید.

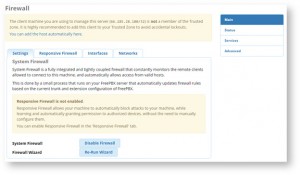

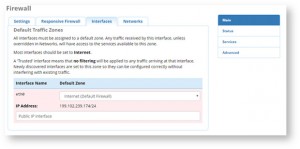

با فعال کردن فایروال، تنظیمات و تب های مختلف ظاهر خواهند شد:

همانطور که در تصویر نیز مشاهده می شود، می بایست آدرس IP سیستم کلاینت را به لیست سفید یا همان Trusted Zone اضافه کنید تا به هر دلیلی با بلاک شدن آن، دسترسی شما به سرور مختل نگردد.

با کلیک بر روی لینک مشخص شده یا رفتن به بخش Advanced و سپس تب Preconfigured می توانید با زدن بر روی Add host یا add network، آدرس آی پی کامپیوتر کلاینت که با آن به سیستم متصل می شوید را در لیست سفید قرار دهید.

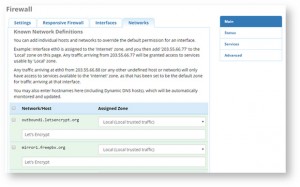

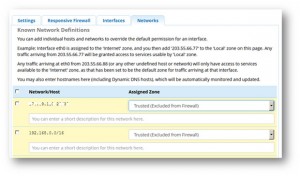

که پس از اضافه شدن، Added نمایش داده می شود. برای اطمینان از اضافه شدن آدرس آی پی می توانید به بخش main و سپس تب Networks مراجعه کنید. در صورت نیاز از همین طریق می توان آدرس یا شبکه ای را حذف کرد.

از طریق تب Interfaces نیز می توانید ماهیت ترافیک هر یک از اینترفیس های شبکه ی سرور را مشخص کنید. به صورت عمومی آن ها را در حالت Internet قرار دهید:

خوب بهتر است مرور کلی بر روی این ماژول داشته باشیم. در بخش main، چهار تب مختلف وجود دارد که با تب Settings آشنا شدید. در این تب شما می توانید فایروال را فعال/غیرفعال کرده و یا wizard مربوط به تنظیمات را اجرا نمایید. این ویزارد به شما کمک می کند تا ماژول فایروال را راحت تر تنظیم کنید.

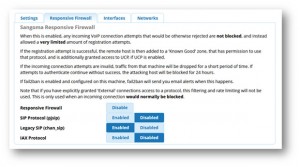

تب دوم، مربوط به Responsive firewall می باشد. این سرویس بخشی از ماژول فایروال را تشکیل می دهد و وظیفه ی آن مانیتور ترافیک سیگنالینگ ورودی برای سرویس درخواستی و سپس صدور مجوز یا بلاک کردن آن ها می باشد؛ منظور از ترافیک سیگنالینگ، درخواست های مربوط به پروتکل SIP و یا IAX می باشد.

در صورتی که این سرویس فعال باشد، ترافیک سیگنالینگ ورودی از یک آدرس آی پی، از فایروال عبور داده می شود و پس از ارسال ۱۰ درخواست، در صورتی که رجیستر نشود، به مدت یک دقیقه کلیه ترافیک سیگنالینگ از IP دراپ می شود. اگر کلاینت به ارسال ترافیک ادامه داده و بیش از ۵۰ درخواست ارسال کند و مجدد رجیستر نشود، برای ۲۴ ساعت کلیه ترافیک ارسالی از آن بلاک شده و در صورت ادامه ی ارسال ترافیک، این مدت دائما تمدید می شود.

توجه: این محدودیت ها فقط بر روی پورت های مربوط به آن پروتکل اعمال می شود.

از طرفی اگر تعداد ارسال ها بیشتر از ۵۰ درخواست در کمتر از ۱۰ ثانیه باشد، سیستم فرستنده را برای ۲۴ ساعت بلاک می کند.

نکته: با بکارگیری این سرویس می توان ۹۹٫۹۹۵ درصد از تلاش ها برای نفوذ را تشخیص داد !!!!

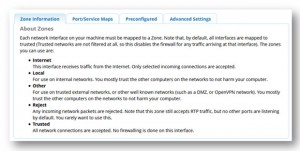

در تب سوم شما می توانید اینترفیس های سرور خود را در Zone مربوطه قرار دهید به طوری که فایروال با ترافیک هر زون با روش مشخصی برخورد می نماید. مهم ترین زون همان Internet بوده که Responsive firewall نیز بر روی آن اعمال می شود. اگر سرور اینترفیس های مختلفی دارد، می توان اینترفیس های داخلی را در زون Local یا Trusted نیز قرار داد.

در تب چهارم یعنی Networks می توانید هاست یا شبکه ی خاصی را معرفی و زون مورد نظر را به آن اختصاص دهید.

در بخش دوم یعنی Status شما می توانید وضعیت کلی سرویس و عملکرد آن را مشاهده کنید. در صورتی که آدرسی بلاک شده باشد نیز می توانید از همین بخش آن را مانیتور نمایید.

در بخش Services، که یکی از بخش های مهم بشمار می رود، ۴ تب وجود دارد که در تب های اول و دوم شما می توانید zone های اختصاص یافته به سرویس های مختلف را مشاهده و در صورت نیاز تغییر دهید. فقط باید توجه کنید که تغییر zone ها باعث نشود که responsive firewall عملکرد خود را از دست بدهد!

اینکه چه سرویس هایی از چه طریق در دسترس خواهند بود، اهمیت بالایی در تنظیمات این بخش دارد.

در تب سوم یعنی Custom Services شما می توانید سرویس دلخواه خود را با پروتکل و پورت مشخص تعریف و به فایروال معرفی نمایید. و در آخر تب Blacklist، که در آن می توانید آدرس های مورد نظر را در لیست سیاه قرار دهید. به صورت پیش فرض سرویس فایروال به صورت Deny عمل می کند اما برای آن که آدرس های مشخصی از طریق Responsive firewall به سیستم ترافیکی ارسال نکنند، می توانید از لیست سیاه استفاده نمایید.

در بخش آخر یعنی Advanced چهار تب وجود دارد که در تب اول می توانید توضیحات مربوط به هر یک از Zone ها را مرور کنید.

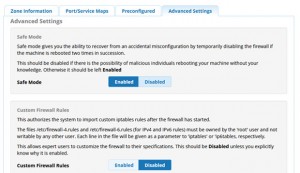

در تب دوم می توانید پورت های پیش فرض سرویس های مختلف را مشاهده نمایید. در تب سوم که پیش تر هم توضیح داده شد، می توانید آدرس های مربوط به کلاینت خود را اضافه کنید. و در نهایت در تب آخر شما می توانید حالت safe mode را غیر فعال نمایید. این حالت به شما اجازه می دهد با دو بار ریبوت کردن سرور پشت سر هم، سرویس فایروال را برای مدت ۵ دقیقه غیرفعال کنید. در صورتی که توسط سرور بلاک شده باشید، این قابلیت گزینه ی کاربردی خواهد بود تا خود را نجات دهید!

نکات مهم:

- پورت های مربوط به RTP یعنی ۱۰۰۰۰ تا ۲۰۰۰۰ بر روی همه ی اینترفیس ها مجاز بوده و نیاز به تغییری بر روی این رنج نیست؛ چرا که این رنج تنها برای دریافت مدیا مورد استفاده قرار می گیرد.

- از طریق دستور fwconsole می توانید سرویس فایروال را مدیریت نمایید. به عنوان مثال:

fwconsole firewall stop/start

fwconsole firewall disable

fwconsole firewall trust 192.168.0.1/24

fwconsole firewall untrust 192.168.0.1/24

fwconsole firewall list blacklist